默認頁面信息泄露 網絡安全面試中的關鍵挑戰與應對策略

隨著數字化時代的深入發展,網絡與信息安全已成為企業運營的核心保障。對于25屆應屆畢業生而言,在網絡安全或信息安全軟件開發崗位的面試中,掌握常見的安全漏洞及其防范措施是成功的關鍵。其中,默認頁面信息泄露作為一個看似簡單卻危害巨大的安全問題,常常成為面試官考察候選人實戰能力的重要切入點。本文將從默認頁面信息泄露的定義、危害、實例分析以及防范措施等方面展開討論,幫助應屆生更好地準備相關面試。

一、默認頁面信息泄露概述

默認頁面信息泄露是指Web應用程序、服務器或網絡設備在部署時,未及時移除或隱藏默認的配置頁面、測試頁面、管理界面或版本信息等,導致攻擊者能夠輕易獲取敏感信息的一種安全漏洞。這些默認頁面往往包含系統版本、框架類型、路徑結構、甚至后臺登錄入口等關鍵信息,為攻擊者發起進一步攻擊提供了便利。

二、默認頁面信息泄露的危害

- 暴露系統架構:攻擊者可通過默認頁面了解服務器類型、中間件版本、數據庫信息等,從而針對已知漏洞發起攻擊。

- 降低攻擊門檻:默認管理頁面的存在可能讓攻擊者繞過認證機制,直接訪問后臺功能。

- 信息收集與枚舉:泄露的路徑或接口信息可能被用于目錄遍歷、參數爆破等攻擊。

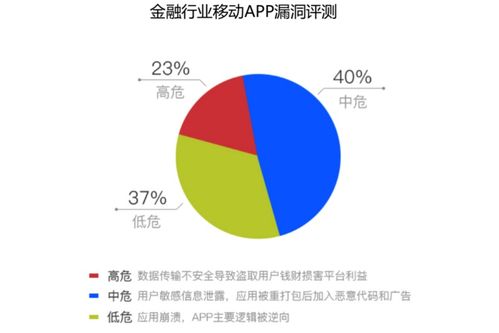

- 法律與合規風險:對于金融、醫療等行業,信息泄露可能違反GDPR、網絡安全法等法規,導致巨額罰款。

三、實例分析:常見默認頁面場景

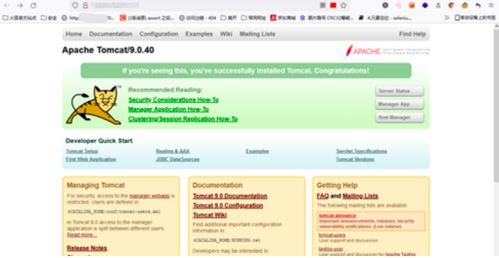

- Web服務器默認頁:如Apache的“It works!”頁面、IIS的默認歡迎頁,可能暴露服務器版本。

- 應用框架調試頁:例如Django、Flask在開發模式下啟用的調試頁面,可能泄露代碼細節。

- 設備管理界面:路由器、攝像頭等物聯網設備的默認登錄頁,若未修改密碼,極易被入侵。

- 云服務控制臺:某些云平臺實例遺留的默認管理地址,可能成為攻擊入口。

四、面試中可能遇到的問題與回答思路

面試官常會結合場景提問,例如:“假設你在滲透測試中發現一個默認Apache頁面,你會如何進一步利用?”候選人可回答:

- 信息收集:通過頁面Header或注釋獲取服務器版本,查找對應漏洞。

- 目錄掃描:使用工具如DirBuster尋找隱藏目錄或文件。

- 結合其他漏洞:如嘗試默認憑據登錄或利用已知CVE漏洞。

- 防御建議:移除默認頁、修改服務器標識、定期更新補丁。

五、防范措施與開發實踐

對于從事信息安全軟件開發的應屆生,需在編碼和部署階段融入安全思維:

- 環境加固:生產環境中禁用調試模式、移除默認頁面和示例文件。

- 配置管理:使用自動化工具(如Ansible)確保配置一致性,避免遺留默認設置。

- 安全掃描:集成SAST/DAST工具至CI/CD流程,定期檢測信息泄露。

- 最小權限原則:限制默認頁面的訪問權限,必要時添加認證機制。

- 監控與響應:部署WAF和日志分析系統,實時警報異常訪問。

六、對應屆生的建議

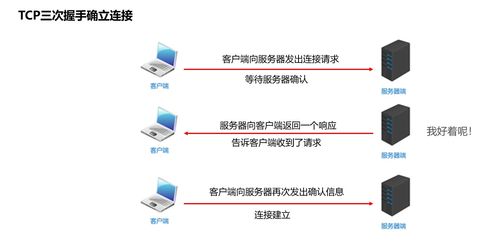

- 夯實基礎:深入理解HTTP協議、Web服務器原理及常見漏洞類型。

- 實戰練習:通過CTF比賽、漏洞靶場(如DVWA)提升發現和利用漏洞的能力。

- 關注趨勢:跟蹤OWASP Top 10、CVE最新漏洞,了解行業動態。

- 軟技能培養:在面試中清晰表達技術思路,展現解決問題的邏輯性。

默認頁面信息泄露雖看似基礎,卻反映了網絡安全中“細節決定成敗”的真理。對于25屆應屆生而言,深入理解此類漏洞不僅能幫助通過面試,更能為未來職業生涯構建堅實的安全基礎。在網絡安全領域,持續學習與實踐是抵御不斷演變威脅的唯一途徑。

如若轉載,請注明出處:http://www.shnhmxty.com.cn/product/29.html

更新時間:2026-01-07 00:09:22